PasswordChar –Њ–±–Љ–∞–љ Windows

–Ь–љ–Њ–≥–Є–µ –Є–Ј –љ–∞—З–Є–љ–∞—О—Й–Є—Е —Б—З–Є—В–∞—О—В, —З—В–Њ —А–∞–Ј –Ф—П–і—П-VCL —Б–Њ–Ј–і–∞–ї PasswordChar –≤ —В–∞–Ї–Є—Е –Њ–±—К–µ–Ї—В–∞—Е –Ї–∞–Ї TEdit,

–Ј–љ–∞—З–Є—В —Н—В–Њ –љ–∞–Љ–µ—А—В–≤–Њ —Б–Ї—А—Л—В—Л–є –Њ—В –≤—Б–µ—Е –≥–ї–∞–Ј –љ–∞–±–Њ—А —Б–Є–Љ–≤–Њ–ї–Њ–≤.

–Э–Њ —А–∞–Ј—Г–Љ–µ–µ—В—Б—П —Н—В–Њ –љ–µ —В–∞–Ї, –њ–Њ –Ї—А–∞–є–љ–µ–є –Љ–µ—А–µ –і–ї—П —Б–Њ–Ј–і–∞—В–µ–ї—П –њ—А–Њ–≥—А–∞–Љ–Љ—Л

–Э–Є—З–µ–≥–Њ "—Е–∞–Ї–µ—А—Б–Ї–Њ–≥–Њ" –≤ —Н—В–Њ–є —Б—В–∞—В—М–µ –љ–µ –±—Г–і–µ—В, —Е–Њ—В—П, –≤–µ—А–Њ—П—В–љ–Њ, —Б—Г–і—П –њ–Њ –љ–∞–Ј–≤–∞–љ–Є—О –Љ–Њ–ґ–љ–Њ –њ–Њ–і—Г–Љ–∞—В—М –Є–љ–∞—З–µ)

–Х—Б–ї–Є –≤—Л –љ–µ —А–∞–±–Њ—В–∞–ї–Є —Б ClipBoard, —В–Њ —Б–µ–≥–Њ–і–љ—П –≤—Л –њ–Њ–є–Љ–µ—В–µ –Ї–∞–Ї –њ—А–Њ—Б—В–Њ –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Ї —В–µ–Ї—Б—В—Г –≤ –±—Г—Д–µ—А –Њ–±–Љ–µ–љ–∞ –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ VCL

(—Е–Њ—В—П –љ–∞ –љ–Є–Ј–Ї–Њ–Љ —Г—А–Њ–≤–љ–µ —А–∞–±–Њ—В–∞ —Б ClipBoard'–Њ–Љ - –ґ—Г—В–Ї–∞—П –≤–µ—Й—М)

–•–Њ—В—П –ґ–µ–ї–∞–љ–Є–µ –љ–∞–њ–Є—Б–∞—В—М –і–∞–љ–љ—Г—О —Б—В–∞—В—М—О –њ–Њ—П–≤–Є–ї–Њ—Б—М –љ–µ —Б—В–Њ–ї—М–Ї–Њ –Є–Ј-–Ј–∞ –Ј–љ–∞—З–Є–Љ–Њ—Б—В–Є –µ–µ —Б–Њ–і–µ—А–ґ–∞–љ–Є—П, —Б–Ї–Њ–ї—М–Ї–Њ –Є–Ј-–Ј–∞ —А–µ–∞–Ї—Ж–Є–Є Windows –љ–∞ –њ–Њ–і–Њ–±–љ–Њ–≥–Њ —А–Њ–і–∞ –Њ–±–Љ–∞–љ. –Р –њ–Њ—З–µ–Љ—Г —П –љ–∞–Ј–≤–∞–ї —Н—В–Њ –Њ–±–Љ–∞–љ–Њ–Љ –≤—Л —Б–µ–є—З–∞—Б –њ–Њ–є–Љ–µ—В–µ..

–Я—А–Є—Б—В—Г–њ–Є–Љ:

–Ф–ї—П –љ–∞—З–∞–ї–∞ –њ–Њ–і–Ї–ї—О—З–Є–Љ

#include <ClipBrd.hpp>

–Э–Є—З–µ–≥–Њ –Њ—Б–Њ–±–µ–љ–љ–Њ–≥–Њ, —Н–ї–µ–Љ–µ–љ—В–∞—А–љ–Њ –њ–Њ–ї—Г—З–∞–µ–Љ —Б–Њ—Б—В–Њ—П–љ–Є–µ –Ї–ї–∞–≤–Є—И–Є CTRL –≤ –Њ–±—А–∞–±–Њ—В—З–Є–Ї–µ TEdit OnKeyDown, –µ—Б–ї–Є Key == 'C', –Ј–љ–∞—З–Є—В –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –Ї–Њ–њ–Є—А–Њ–≤–∞–љ–Є–µ –≤ –±—Г—Д–µ—А –Њ–±–Љ–µ–љ–∞.

–Ш–Ј–≤–ї–µ–Ї–∞—В—М/–Ј–∞–њ–Є—Б—Л–≤–∞—В—М —В–µ–Ї—Б—В–Њ–≤—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –≤ ClibBoard –Њ—З–µ–љ—М —Г–і–Њ–±–љ–Њ —Д—Г–љ–Ї—Ж–Є–µ–є AsText

–Ъ–Њ–і:

void __fastcall TForm1::Edit1KeyDown(TObject *Sender, WORD &Key, TShiftState Shift)

{

if (GetKeyState(17)) {

if (Key == 67) {

Clipboard()->AsText=Edit1->Text;

}

}

}

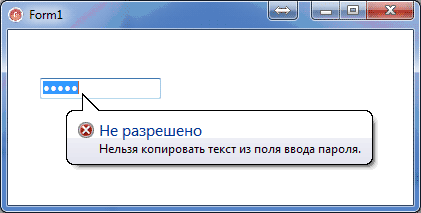

–Э—Г –Є –љ–∞–≥–ї—П–і–љ—Л–є —А–µ–Ј—Г–ї—М—В–∞—В:

–Ш–љ—В–µ—А–µ—Б–љ–Њ —Г–≤–Є–і–µ–≤ —В–∞–Ї—Г—О –Ј–∞–њ–Є—Б—М –Љ–љ–Њ–≥–Є–µ –±—Л —Г—Б–Њ–Љ–љ–Є–ї–Є—Б—М –≤ –љ–µ–є? –Т–µ–і—М –≤ –±—Г—Д–µ—А–µ —Г –љ–∞—Б –њ—А–µ–Ї—А–∞—Б–љ–Њ —А–∞—Б–њ–Њ–ї–Њ–ґ–Є–ї–Њ—Б—М —Б–Њ–і–µ—А–ґ–Є–Љ–Њ–µ Edit'–∞! –Т–Њ—В –≤–∞–Љ –њ—А–Є–Љ–µ—А –і–µ–Ј–Є–љ—Д–Њ—А–Љ–Є—А—Г—О—Й–Є—Е —Б–Њ–Њ–±—Й–µ–љ–Є–є Windows!